21 aprile 2023

La sicurezza della rete è essenziale per proteggere la tua azienda e i tuoi dati da hacker malintenzionati, malware, dipendenti non autorizzati e altre potenziali minacce. In caso contrario, potrebbero verificarsi perdite finanziarie, danni alla reputazione e controversie legali.

I controlli di sicurezza della rete comprendono misure sia tecniche che amministrative per salvaguardare la tua azienda.

La comunicazione di rete è ormai parte integrante delle operazioni aziendali. Non solo consente alle aziende di comunicare tra loro ma anche con clienti e consumatori. Sfortunatamente, gran parte di questa comunicazione può contenere informazioni sensibili che devono essere protette.

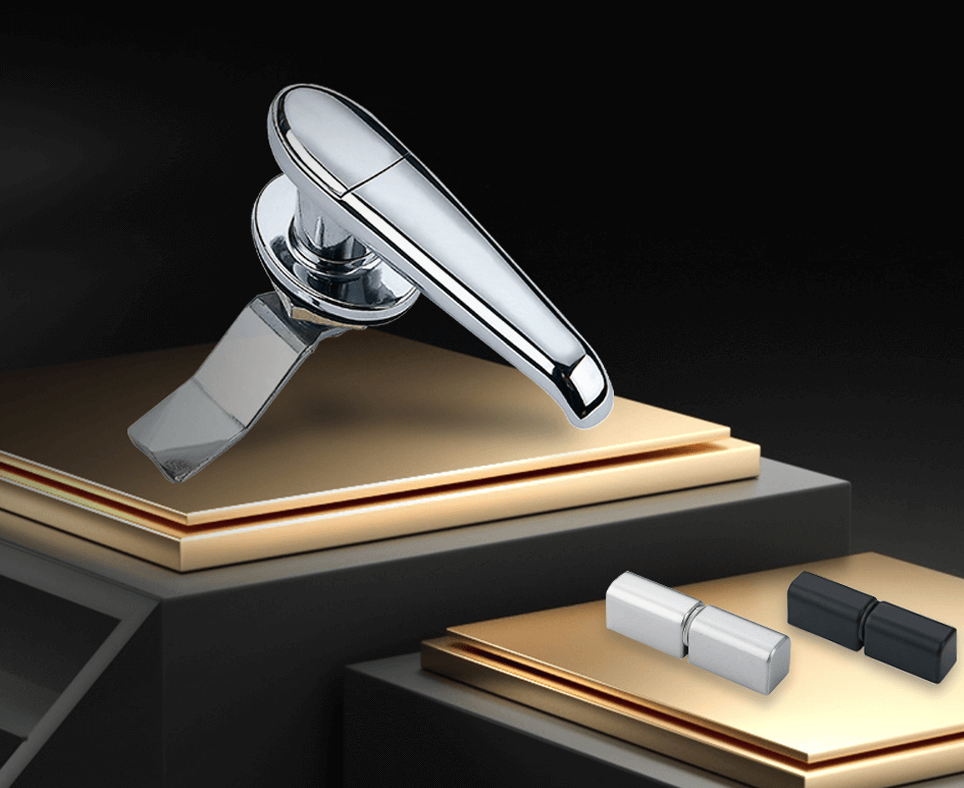

Un sistema di chiusura affidabile è uno degli strumenti di sicurezza essenziali che un'organizzazione può avere per mantenere private le proprie comunicazioni e impedire l'accesso non autorizzato. Il tipo di blocco selezionato dipenderà dalle esigenze aziendali e da ciò che si desidera proteggere.

Ad esempio, potresti optare per un lucchetto con classificazione ANSI. Questo standard è stato stabilito dall'American National Standards Institute per garantire solidi protocolli di sicurezza nelle serrature.

La classificazione ANSI è determinata da diversi criteri, ad esempio quanto bene un blocco può resistere alla manipolazione da parte degli hacker. Inoltre, alcune serrature possono essere programmate con la modalità coercizione, un allarme silenzioso che avvisa il proprietario se un individuo non autorizzato tenta di aprire la porta.

I metodi di sicurezza della rete devono evolversi e adattarsi in risposta alle nuove minacce, rendendola responsabilità di tutti i membri del team. Quando sviluppi la tua strategia di sicurezza complessiva, assicurati di considerare ogni livello della rete per la protezione.

Le misure di sicurezza della rete in genere implicano l'autenticazione, il controllo dell'accesso alla rete (NAC) e la crittografia. Ad esempio, un sistema NAC potrebbe utilizzare il controllo dell'indirizzo MAC per identificare tutti i dispositivi che si connettono alla rete e limitarne l'accesso a determinati componenti.

L'autenticazione è il processo di verifica che un individuo o una macchina è chi dice di essere ed è un elemento essenziale nella sicurezza delle comunicazioni di rete. Garantisce che solo coloro che dispongono di credenziali autorizzate possano accedere ai sistemi sensibili, proteggendo le organizzazioni da violazioni dei dati non autorizzate.

L'autenticazione a livello di rete è la pratica di distinguere gli utenti legittimi da quelli malintenzionati mediante un controllo incrociato dei nomi utente con un elenco di quelli approvati. Questo tipo di verifica è comunemente impiegato nelle reti Wi-Fi, e-mail e di navigazione web.

Quando si tratta di metodi di autenticazione, ci sono varie opzioni. Le password, i token di sicurezza, la verifica biometrica e le conferme telefoniche/di testo possono essere utilizzate a seconda delle esigenze dell'organizzazione; devi solo assicurarti che siano coerenti su tutti i sistemi.

Nel mondo odierno guidato dai criminali informatici, l'autenticazione e l'autorizzazione affidabili sono requisiti essenziali. Le violazioni dei dati hanno registrato un aumento vertiginoso nel corso degli anni, rendendo più difficile per le aziende stare al passo con gli hacker.

Combinando la forza di un sistema di autenticazione con altre misure di sicurezza, puoi garantire che la tua rete sia salvaguardata da una varietà di minacce. Questo lo rende una soluzione adatta sia per le piccole che per le grandi imprese.

L'autenticazione può essere un processo complesso, quindi se non hai familiarità con esso, ecco alcuni retroscena:

Sono necessari più livelli di verifica per confermare che un utente è chi dice di essere. Ciò potrebbe includere l'autenticazione tradizionale con nome utente e password, token di sicurezza, dati biometrici come scansioni di impronte digitali, nonché altri fattori come posizione e ora.

L'affidabilità è la capacità di un sistema o di un componente di funzionare come previsto in condizioni specificate per un periodo prolungato. I prodotti affidabili possono variare da automobili che si avviano automaticamente quando si gira la chiave, aerei che volano in sicurezza attraverso uno spazio aereo turbolento, dispositivi medici che funzionano correttamente quando applicati sui pazienti e centralini telefonici che collegano correttamente le chiamate.

L'affidabilità può essere valutata in diversi modi, a seconda della ricerca condotta e del metodo scelto. I metodi comuni includono l'affidabilità test-retest, l'affidabilità delle forme parallele e l'affidabilità della coerenza interna.

L'affidabilità test-retest si riferisce alla correlazione tra i punteggi assegnati in un test simile a gruppi diversi in momenti diversi. È particolarmente importante per i test con stabilità a lungo termine, come i test di intelligenza. L'affidabilità può essere valutata attraverso la rappresentazione grafica dei dati e il calcolo di una misura chiamata r di Pearson.

Un altro tipo di affidabilità è l'affidabilità inter-valutatore, che misura la correlazione tra i giudizi di un gruppo su un esame. Questo tipo di coerenza è particolarmente critico nella ricerca sulle scienze comportamentali quando gruppi che non hanno familiarità tra loro devono collaborare.

L'affidabilità dovrebbe far parte del processo di progettazione e sviluppo del prodotto, quindi è meglio avere un team responsabile durante ogni fase della produzione. Ciò include il team di progettazione/ingegneria, il team di produzione e il gruppo di approvvigionamento. Questi reparti dovrebbero essere ben integrati, in modo che l'affidabilità del prodotto rimanga al primo posto in tutte le aree della tua attività.

La sicurezza delle comunicazioni di rete è uno sforzo a più livelli che comprende l'autenticazione, il controllo degli accessi e la crittografia. Garantire che tutti i sistemi siano protetti è fondamentale in quanto può proteggere la tua organizzazione da perdite finanziarie o multe normative.

Puoi salvaguardare il tuo sistema creando una chiara topologia di rete. In questo modo è possibile eliminare le falle di sicurezza e impedire agli aggressori di accedere a informazioni aziendali sensibili. Inoltre, impedisce ai dipendenti di connettersi a una rete non autorizzata, negando loro l'accesso non autorizzato ai tuoi dati.

Inoltre, hai bisogno di un sistema di chiusura affidabile per salvaguardare i tuoi dati. Ciò include l'installazione di un firewall tra la rete interna dell'azienda e le reti esterne. I firewall regolano il traffico in entrata e in uscita specificando i protocolli utilizzati.

Un firewall ti protegge anche da malware, virus e altre potenziali minacce. Questi tipi di incidenti possono arrecare gravi danni sia alla reputazione che al benessere finanziario della tua azienda.

Un altro modo per aumentare l'affidabilità del sistema consiste nel declassare i componenti sottoposti a carichi pesanti. Ciò riduce lo stress complessivo su un componente, aumentandone così la durata.

Con la giusta combinazione di tecnologie, puoi collegare il tuo edificio con sensori intelligenti e controllori programmabili. Questi prodotti sono in grado di comunicare tra loro tramite affidabili protocolli standard del settore e software scalabile.

Un sistema di chiusura affidabile offre molti vantaggi per varie applicazioni aziendali. Negli ambienti di vendita al dettaglio, i dipendenti spesso devono utilizzare più chiavi per aprire gli armadietti ed esporre la merce ai clienti; questo fa perdere tempo e provoca frustrazione nel cliente. Allo stesso modo, gli ospedali o le strutture sanitarie in cui farmaci o documenti non protetti rappresentano un rischio sia per i pazienti che per il personale, devono prendere in considerazione l'utilizzo di un sistema di chiusura affidabile.

Le serrature elettroniche offrono il vantaggio di limitare l'accesso ad aree specifiche ed eliminare le singole chiavi, risparmiando denaro sulle visite e sulla manutenzione del fabbro. Inoltre, rende molto più semplice il monitoraggio dei movimenti dei dipendenti all'interno della tua struttura.

Alcune serrature elettroniche sono inoltre dotate di funzionalità progettate per renderle più sicure, come la modalità coercizione. Con questa impostazione, la serratura invierà un avviso silenzioso alla stanza di sicurezza se un individuo non autorizzato inserisce un codice superiore o inferiore di una cifra rispetto al suo codice utente valido. Inoltre, alcuni modelli bloccheranno l'accesso se sono state inserite consecutivamente quattro combinazioni non valide.

I sistemi di chiusura senza fili sono diventati sempre più popolari nelle applicazioni sia commerciali che residenziali poiché non necessitano di alimentazione CA e possono essere posizionati praticamente ovunque all'interno di un edificio. Tuttavia, esistono alcune limitazioni; ad esempio, il Wi-Fi a 2,4 GHz viene spesso utilizzato ma genera un traffico di comunicazione eccessivo in edifici densamente popolati, rendendolo meno affidabile delle soluzioni a 900 MHz.

ZONZEN Automated Lock Manufacturers è un'azienda di serrature industriali OEM che ha ottenuto molti progetti OEM soddisfatti per grossisti di serrature per aste e proprietari di marchi con testimonianze entusiastiche. I loro prodotti possono essere trovati nei settori delle comunicazioni, dell'energia e delle apparecchiature meccaniche.

Il nostro servizio clienti è insuperabile. Abbiamo rappresentanti del servizio clienti ben addestrati che sono pronti ad aiutarti con il tuo prossimo progetto, grande o piccolo che sia.

Il nostro team di ricerca e sviluppo continua a sviluppare nuovi articoli per i clienti di tutto il mondo per garantire il mantenimento del flusso di nuovi punti di vendita caldi. Se avete domande o suggerimenti, non esitate a contattarci per ulteriore assistenza.