21 de abril de 2023

La seguridad de la red es esencial para proteger su negocio y sus datos de piratas informáticos maliciosos, malware, empleados no autorizados y otras amenazas potenciales. El no hacerlo podría resultar en pérdidas financieras, daños a la reputación y disputas legales.

Los controles de seguridad de la red abarcan medidas tanto técnicas como administrativas para salvaguardar su empresa.

La comunicación en red es ahora un componente integral de las operaciones comerciales. No solo permite que las empresas se comuniquen entre ellas sino también con clientes y clientes. Lamentablemente, gran parte de esta comunicación puede contener información confidencial que debe protegerse.

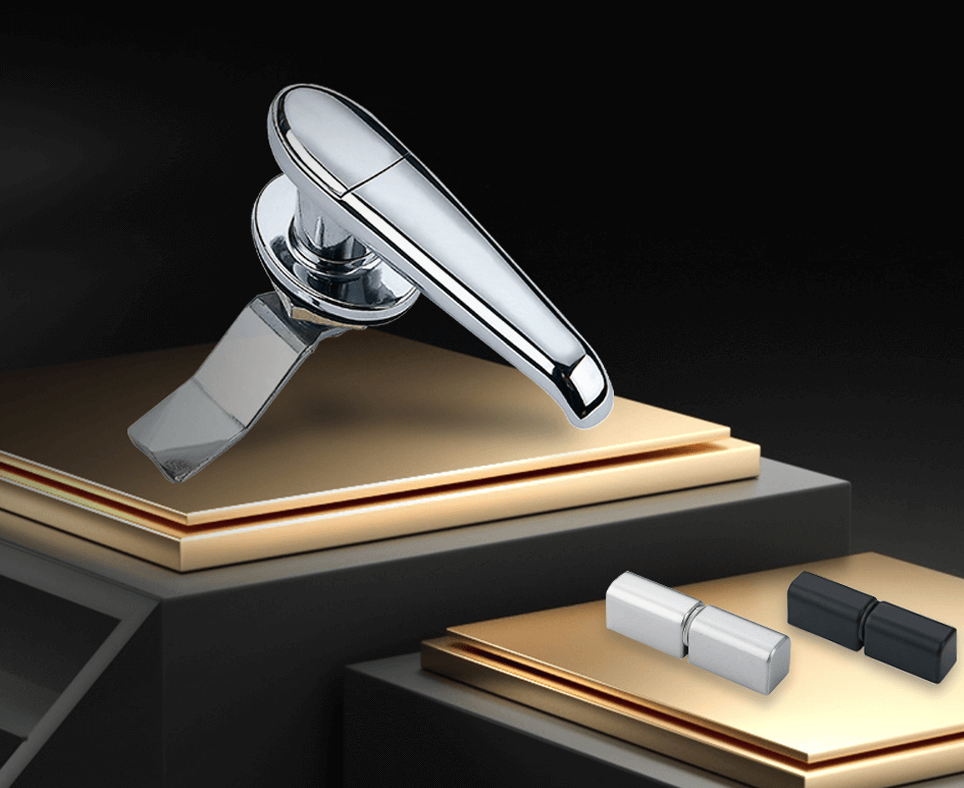

Un sistema de bloqueo confiable es una de las herramientas de seguridad esenciales que una organización puede tener para mantener sus comunicaciones privadas y evitar el acceso no autorizado. El tipo de candado que seleccione dependerá de las necesidades de su empresa y de lo que desee proteger.

Por ejemplo, puede optar por un candado que tenga una clasificación de grado ANSI. Este estándar fue establecido por el American National Standards Institute para garantizar fuertes protocolos de seguridad en las cerraduras.

La clasificación ANSI está determinada por varios criterios, como qué tan bien un candado puede resistir la manipulación por parte de piratas informáticos. Además, algunas cerraduras se pueden programar con modo de coacción, una alarma silenciosa que notifica al propietario si una persona no autorizada intenta abrir la puerta.

Los métodos de seguridad de la red deben evolucionar y adaptarse en respuesta a las nuevas amenazas, por lo que es responsabilidad de todos los miembros del equipo. Al desarrollar su estrategia de seguridad general, asegúrese de considerar cada capa de la red para su protección.

Las medidas de seguridad de la red generalmente involucran autenticación, control de acceso a la red (NAC) y encriptación. Por ejemplo, un sistema NAC podría usar el control de direcciones MAC para identificar todos los dispositivos que se conectan a la red y restringir su acceso a ciertos componentes de la misma.

La autenticación es el proceso de verificar que un individuo o máquina es quien dice ser, y es un elemento esencial en la seguridad de las comunicaciones de red. Garantiza que solo aquellos con credenciales autorizadas puedan acceder a sistemas confidenciales, protegiendo a las organizaciones contra violaciones de datos no autorizadas.

La autenticación a nivel de red es la práctica de distinguir a los usuarios legítimos de los maliciosos al cotejar los nombres de usuario con una lista de los aprobados. Este tipo de verificación se emplea comúnmente en redes Wi-Fi, correo electrónico y navegación web por igual.

Cuando se trata de métodos de autenticación, hay varias opciones. Se pueden utilizar contraseñas, tokens de seguridad, verificación biométrica y confirmaciones por teléfono/texto según las necesidades de su organización; solo necesita asegurarse de que sean consistentes en todos los sistemas.

En el mundo actual impulsado por los ciberdelincuentes, la autenticación y autorización confiables son requisitos esenciales. Las violaciones de datos han experimentado un aumento meteórico a lo largo de los años, lo que dificulta que las empresas se mantengan por delante de los piratas informáticos.

Al combinar la solidez de un sistema de autenticación con otras medidas de seguridad, puede garantizar que su red esté protegida contra una variedad de amenazas. Esto lo convierte en una solución adecuada tanto para pequeñas como para grandes empresas.

La autenticación puede ser un proceso complejo, así que si no está familiarizado con él, aquí hay algunos antecedentes:

Se necesitan varias capas de verificación para confirmar que un usuario es quien dice ser. Esto podría incluir la autenticación tradicional de nombre de usuario y contraseña, tokens de seguridad, datos biométricos como escaneos de huellas dactilares, así como otros factores como la ubicación y la hora.

La confiabilidad es la capacidad de un sistema o componente para funcionar como se espera en condiciones específicas durante un período prolongado. Los productos confiables pueden variar desde automóviles que arrancan automáticamente cuando gira la llave, aeronaves que vuelan con seguridad a través de un espacio aéreo turbulento, dispositivos médicos que funcionan correctamente cuando se aplican a los pacientes y centralitas telefónicas que conectan las llamadas correctamente.

La confiabilidad se puede evaluar de varias maneras, según la investigación que realice y el método elegido. Los métodos comunes incluyen confiabilidad test-retest, confiabilidad de formas paralelas y confiabilidad de consistencia interna.

La confiabilidad test-retest se refiere a la correlación entre los puntajes otorgados en una prueba similar a diferentes grupos en varios momentos. Es especialmente crítico para las pruebas con estabilidad a largo plazo, como las pruebas de inteligencia. La confiabilidad se puede evaluar mediante la representación gráfica de datos y el cálculo de una medida llamada r de Pearson.

Otro tipo de confiabilidad es la confiabilidad entre evaluadores, que mide la correlación entre los juicios de un grupo en un examen. Este tipo de consistencia es especialmente crítico en la investigación de las ciencias del comportamiento cuando deben colaborar grupos que no están familiarizados entre sí.

La confiabilidad debe ser parte del proceso de diseño y desarrollo de su producto, por lo que es mejor tener un equipo responsable en cada etapa de producción. Esto incluye el equipo de diseño/ingeniería, el equipo de fabricación y el grupo de adquisiciones. Estos departamentos deben estar bien integrados, de modo que la confiabilidad del producto siga siendo una prioridad en todas las áreas de su negocio.

La seguridad de las comunicaciones de red es un esfuerzo de varias capas que abarca la autenticación, el control de acceso y el cifrado. Garantizar que todos los sistemas estén protegidos es vital, ya que puede proteger a su organización de pérdidas financieras o multas reglamentarias.

Puede proteger su sistema creando una topología de red clara. Hacer esto ayuda a eliminar fallas de seguridad y evita que los atacantes accedan a información confidencial de la empresa. Además, evita que los empleados se conecten a una red no autorizada, negándoles así el acceso no autorizado a sus datos.

Además, necesita un sistema de bloqueo confiable para proteger sus datos. Esto incluye la instalación de un firewall entre la red interna de su empresa y las redes externas. Los cortafuegos regulan el tráfico entrante y saliente especificando los protocolos utilizados.

Un firewall también lo protege contra malware, virus y otras amenazas potenciales. Estos tipos de incidentes pueden causar un gran daño tanto a la reputación como al bienestar financiero de su empresa.

Otra forma de aumentar la confiabilidad del sistema es reducir la potencia de los componentes que están bajo carga pesada. Esto reduce la tensión general sobre un componente, lo que aumenta su vida útil.

Con la combinación correcta de tecnologías, puede conectar su edificio con sensores inteligentes y controladores programables. Estos productos son capaces de comunicarse entre sí a través de protocolos confiables estándar de la industria y software escalable.

Un sistema de bloqueo confiable ofrece muchos beneficios para diversas aplicaciones comerciales. En entornos minoristas, los empleados a menudo necesitan usar varias llaves para abrir los gabinetes y mostrar la mercancía a los clientes; esto desperdicia tiempo y causa frustración en el cliente. Del mismo modo, los hospitales o entornos de atención médica donde los medicamentos o documentos no asegurados presentan riesgos tanto para los pacientes como para el personal también deben considerar el uso de un sistema de bloqueo confiable.

Las cerraduras electrónicas ofrecen la ventaja de restringir el acceso a áreas específicas y eliminar las llaves individuales, ahorrando dinero en visitas y mantenimiento del cerrajero. Además, hace que el seguimiento del movimiento de los empleados en sus instalaciones sea mucho más simple.

Algunas cerraduras electrónicas también vienen con funciones diseñadas para hacerlas más seguras, como el modo de coacción. Con esta configuración, la cerradura enviará una alerta silenciosa a la sala de seguridad si una persona no autorizada ingresa un código que es un dígito mayor o menor que su código de usuario válido. Además, algunos modelos bloquearán el acceso si se han ingresado consecutivamente cuatro combinaciones no válidas.

Los sistemas de bloqueo inalámbricos se han vuelto cada vez más populares en aplicaciones comerciales y residenciales, ya que no necesitan alimentación de CA y se pueden colocar en casi cualquier lugar dentro de un edificio. Sin embargo, existen algunas limitaciones; por ejemplo, a menudo se emplea Wi-Fi de 2,4 GHz, pero genera un tráfico de comunicación excesivo en edificios densamente poblados, lo que lo hace menos confiable que las soluciones de 900 MHz.

ZONZÉN Automated Lock Manufacturers es una empresa OEM de cerraduras industriales que ha ganado muchos proyectos OEM satisfechos para mayoristas de cerraduras de varilla y propietarios de marcas con testimonios entusiastas. Sus productos se pueden encontrar en las industrias de comunicaciones, energía y equipos mecánicos.

Nuestro servicio al cliente es insuperable. Contamos con representantes de servicio al cliente bien capacitados que están listos para ayudarlo con su próximo proyecto, ya sea grande o pequeño.

Nuestro equipo de I + D sigue desarrollando nuevos artículos para clientes de todo el mundo para garantizar que mantengamos el flujo de nuevos puntos de venta. Si tiene alguna pregunta o sugerencia, no dude en ponerse en contacto con nosotros para obtener más ayuda.