21st Apr. 2023

Netzwerksicherheit ist unerlässlich, um Ihr Unternehmen und Ihre Daten vor böswilligen Hackern, Malware, unbefugten Mitarbeitern und anderen potenziellen Bedrohungen zu schützen. Andernfalls können finanzielle Verluste, Reputationsschäden und Rechtsstreitigkeiten die Folge sein.

Netzwerksicherheitskontrollen umfassen sowohl technische als auch administrative Maßnahmen zum Schutz Ihres Unternehmens.

Die Netzwerkkommunikation ist heute ein integraler Bestandteil des Geschäftsbetriebs. Es ermöglicht Unternehmen nicht nur untereinander, sondern auch mit Auftraggebern und Kunden zu kommunizieren. Leider kann ein Großteil dieser Kommunikation vertrauliche Informationen enthalten, die geschützt werden müssen.

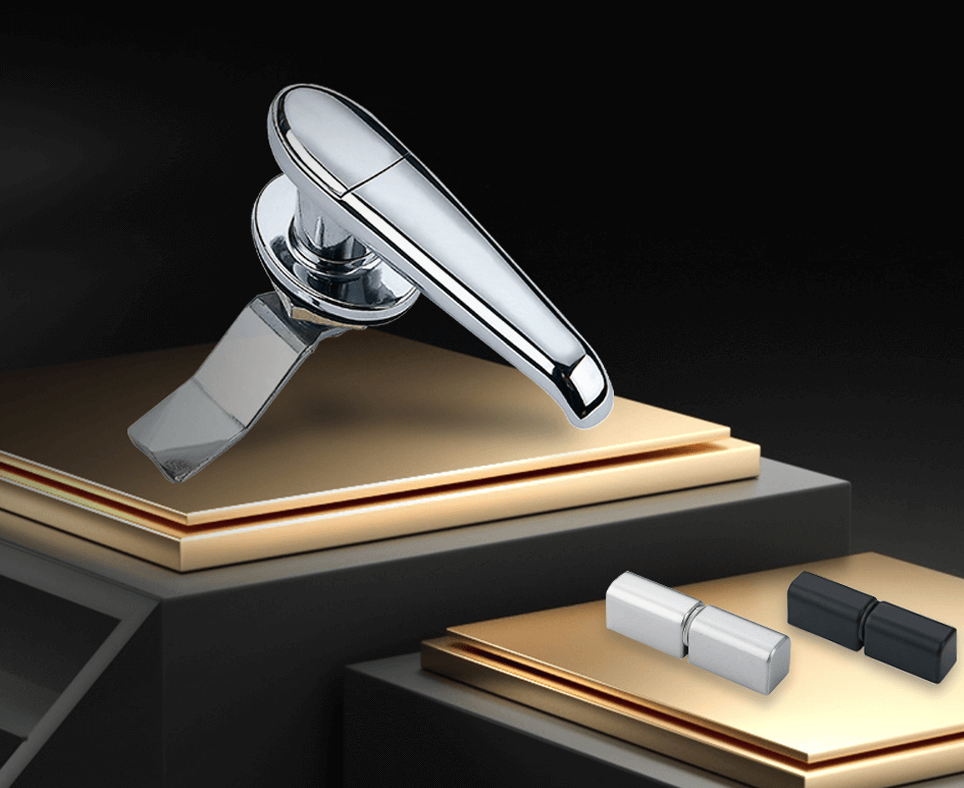

Ein zuverlässiges Schließsystem ist eines der wichtigsten Sicherheitsinstrumente, die ein Unternehmen haben kann, um seine Kommunikation privat zu halten und unbefugten Zugriff zu verhindern. Welche Art von Schloss Sie wählen, hängt von Ihren geschäftlichen Anforderungen ab und davon, was Sie schützen möchten.

Sie könnten sich beispielsweise für ein Schloss entscheiden, das eine ANSI-Einstufung hat. Dieser Standard wurde vom American National Standards Institute entwickelt, um starke Sicherheitsprotokolle in Schlössern zu garantieren.

Die ANSI-Einstufung wird durch mehrere Kriterien bestimmt, beispielsweise wie gut ein Schloss der Manipulation durch Hacker widerstehen kann. Darüber hinaus können einige Schlösser mit einem Zwangsmodus programmiert werden – ein stiller Alarm, der den Besitzer benachrichtigt, wenn eine unbefugte Person versucht, die Tür zu öffnen.

Netzwerksicherheitsmethoden müssen sich weiterentwickeln und als Reaktion auf neue Bedrohungen anpassen, sodass dies in der Verantwortung aller Teammitglieder liegt. Stellen Sie bei der Entwicklung Ihrer allgemeinen Sicherheitsstrategie sicher, dass Sie jede Ebene des Netzwerks für den Schutz berücksichtigen.

Netzwerksicherheitsmaßnahmen umfassen typischerweise Authentifizierung, Netzwerkzugriffskontrolle (NAC) und Verschlüsselung. Beispielsweise könnte ein NAC-System die MAC-Adresssteuerung verwenden, um alle Geräte zu identifizieren, die sich mit dem Netzwerk verbinden, und ihren Zugriff auf bestimmte Komponenten des Netzwerks beschränken.

Authentifizierung ist der Prozess, bei dem überprüft wird, ob eine Person oder Maschine die Person ist, für die sie sich ausgibt, und sie ist ein wesentliches Element der Netzwerkkommunikationssicherheit. Es garantiert, dass nur Personen mit autorisierten Anmeldeinformationen auf sensible Systeme zugreifen können, und schützt Unternehmen vor unbefugten Datenschutzverletzungen.

Authentifizierung auf Netzwerkebene ist die Praxis, legitime Benutzer von böswilligen Benutzern zu unterscheiden, indem Benutzernamen mit einer Liste genehmigter Benutzernamen abgeglichen werden. Diese Art der Überprüfung wird häufig in Wi-Fi-, E-Mail- und Web-Browsing-Netzwerken gleichermaßen eingesetzt.

Bei den Authentifizierungsmethoden gibt es verschiedene Möglichkeiten. Passwörter, Sicherheitstoken, biometrische Verifizierung und Telefon-/SMS-Bestätigungen können je nach den Anforderungen Ihres Unternehmens verwendet werden; Sie müssen nur sicherstellen, dass sie über alle Systeme hinweg konsistent sind.

In der heutigen von Cyberkriminellen getriebenen Welt sind zuverlässige Authentifizierung und Autorisierung wesentliche Anforderungen. Datenschutzverletzungen haben im Laufe der Jahre einen kometenhaften Anstieg erlebt, was es für Unternehmen schwieriger macht, Hackern einen Schritt voraus zu sein.

Durch die Kombination der Stärke eines Authentifizierungssystems mit anderen Sicherheitsmaßnahmen können Sie sicherstellen, dass Ihr Netzwerk vor einer Vielzahl von Bedrohungen geschützt ist. Dies macht es zu einer geeigneten Lösung sowohl für kleine als auch für große Unternehmen.

Die Authentifizierung kann ein komplexer Prozess sein. Wenn Sie damit nicht vertraut sind, finden Sie hier einige Hintergrundinformationen:

Es sind mehrere Überprüfungsebenen erforderlich, um zu bestätigen, dass ein Benutzer derjenige ist, für den er sich ausgibt. Dies kann die herkömmliche Benutzernamen- und Passwortauthentifizierung, Sicherheitstoken, biometrische Daten wie Fingerabdruckscans sowie andere Faktoren wie Ort und Zeit umfassen.

Zuverlässigkeit ist die Fähigkeit eines Systems oder einer Komponente, unter bestimmten Bedingungen über einen längeren Zeitraum wie erwartet zu funktionieren. Zuverlässige Produkte können von Autos reichen, die automatisch starten, wenn Sie den Schlüssel drehen, Flugzeuge, die sicher durch turbulente Lufträume fliegen, medizinische Geräte, die bei der Anwendung am Patienten richtig funktionieren, und Telefonzentralen, die Anrufe korrekt verbinden.

Die Zuverlässigkeit kann auf verschiedene Weise bewertet werden, abhängig von der von Ihnen durchgeführten Forschung und der gewählten Methode. Zu den gängigen Methoden gehören die Test-Retest-Zuverlässigkeit, die Zuverlässigkeit paralleler Formulare und die Zuverlässigkeit der internen Konsistenz.

Die Test-Retest-Reliabilität bezieht sich auf die Korrelation zwischen Ergebnissen, die bei einem ähnlichen Test für verschiedene Gruppen zu verschiedenen Zeiten vergeben wurden. Dies ist besonders wichtig für Tests mit Langzeitstabilität, wie z. B. Intelligenztests. Die Zuverlässigkeit kann beurteilt werden, indem Daten grafisch dargestellt und ein Maß namens Pearson's r berechnet werden.

Eine andere Art der Zuverlässigkeit ist die Interrater-Zuverlässigkeit, die die Korrelation zwischen den Urteilen einer Gruppe bei einer Prüfung misst. Diese Art von Konsistenz ist besonders kritisch in der verhaltenswissenschaftlichen Forschung, wenn Gruppen, die einander nicht vertraut sind, zusammenarbeiten müssen.

Zuverlässigkeit sollte Teil Ihres Produktdesign- und -entwicklungsprozesses sein, daher ist es am besten, wenn in jeder Phase der Produktion ein Team dafür verantwortlich ist. Dazu gehören das Design-/Engineering-Team, das Fertigungsteam und die Beschaffungsgruppe. Diese Abteilungen sollten gut integriert sein, damit die Produktzuverlässigkeit in allen Bereichen Ihres Unternehmens oberste Priorität hat.

Die Sicherheit der Netzwerkkommunikation ist ein vielschichtiges Unterfangen, das Authentifizierung, Zugriffskontrolle und Verschlüsselung umfasst. Der Schutz aller Systeme ist von entscheidender Bedeutung, da dies Ihr Unternehmen vor finanziellen Verlusten oder behördlichen Bußgeldern schützen kann.

Sie können Ihr System schützen, indem Sie eine klare Netzwerktopologie erstellen. Dadurch können Sicherheitslücken beseitigt und Angreifer daran gehindert werden, auf vertrauliche Unternehmensinformationen zuzugreifen. Darüber hinaus verhindert es, dass sich Mitarbeiter mit einem nicht autorisierten Netzwerk verbinden und ihnen somit den unbefugten Zugriff auf Ihre Daten verweigern.

Darüber hinaus benötigen Sie ein zuverlässiges Schließsystem, um Ihre Daten zu schützen. Dazu gehört die Installation einer Firewall zwischen dem internen Netzwerk Ihres Unternehmens und externen Netzwerken. Firewalls regulieren den eingehenden und ausgehenden Datenverkehr, indem sie die verwendeten Protokolle angeben.

Eine Firewall schützt Sie auch vor Malware, Viren und anderen potenziellen Bedrohungen. Diese Art von Vorfällen kann sowohl dem Ruf als auch dem finanziellen Wohlergehen Ihres Unternehmens erheblichen Schaden zufügen.

Eine weitere Möglichkeit, die Systemzuverlässigkeit zu erhöhen, besteht darin, stark ausgelastete Komponenten herabzustufen. Dadurch wird die Gesamtbelastung eines Bauteils reduziert und dessen Lebensdauer erhöht.

Mit der richtigen Kombination von Technologien können Sie Ihr Gebäude mit intelligenten Sensoren und programmierbaren Steuerungen verbinden. Diese Produkte können über zuverlässige Industriestandardprotokolle und skalierbare Software miteinander kommunizieren.

Ein zuverlässiges Schließsystem bietet viele Vorteile für verschiedene Geschäftsanwendungen. In Einzelhandelsumgebungen müssen Mitarbeiter oft mehrere Schlüssel verwenden, um Schränke zu öffnen und Waren für Kunden auszustellen; dies verschwendet Zeit und verursacht Kundenfrust. Ebenso müssen Krankenhäuser oder Gesundheitseinrichtungen, in denen ungesicherte Medikamente oder Dokumente ein Risiko für Patienten und Personal darstellen, ebenfalls den Einsatz eines zuverlässigen Schließsystems in Erwägung ziehen.

Elektronische Schlösser bieten den Vorteil, den Zugang zu bestimmten Bereichen zu beschränken und einzelne Schlüssel zu eliminieren, wodurch Geld für Schlosserbesuche und Wartung gespart wird. Außerdem wird die Verfolgung der Mitarbeiterbewegungen in Ihrer Einrichtung viel einfacher.

Einige elektronische Schlösser verfügen auch über Funktionen, die sie sicherer machen sollen, wie z. B. den Zwangsmodus. Mit dieser Einstellung sendet das Schloss einen stillen Alarm an den Sicherheitsraum, wenn eine unbefugte Person einen Code eingibt, der eine Ziffer höher oder niedriger als der gültige Benutzercode ist. Darüber hinaus blockieren einige Modelle den Zugang, wenn vier ungültige Kombinationen hintereinander eingegeben wurden.

Drahtlose Schließsysteme werden sowohl in gewerblichen als auch in privaten Anwendungen immer beliebter, da sie keinen Wechselstrom benötigen und fast überall in einem Gebäude platziert werden können. Es gibt jedoch einige Einschränkungen; Beispielsweise wird häufig 2,4-GHz-Wi-Fi verwendet, das jedoch in dicht besiedelten Gebäuden einen übermäßigen Kommunikationsverkehr erzeugt, wodurch es weniger zuverlässig ist als 900-MHz-Lösungen.

ZONZEN Automated Lock Manufacturers ist ein OEM-Unternehmen für Industrieschlösser, das viele zufriedene OEM-Projekte für Stangenschloss-Großhändler und Markeninhaber mit begeisterten Referenzen erhalten hat. Ihre Produkte sind in der Kommunikations-, Energie- und Maschinenbauindustrie zu finden.

Unser Kundenservice ist unübertroffen. Wir haben gut ausgebildete Kundendienstmitarbeiter, die bereit sind, Ihnen bei Ihrem nächsten Projekt zu helfen, sei es groß oder klein.

Unser Forschungs- und Entwicklungsteam entwickelt ständig neue Artikel für Kunden auf der ganzen Welt, um sicherzustellen, dass wir den Fluss neuer heißer Verkaufsargumente aufrechterhalten. Wenn Sie Fragen oder Anregungen haben, zögern Sie bitte nicht, uns für weitere Unterstützung zu kontaktieren.